Objets connectés: une sécurité renforcée grâce aux éléments sécurisés et aux cartes eSIM!

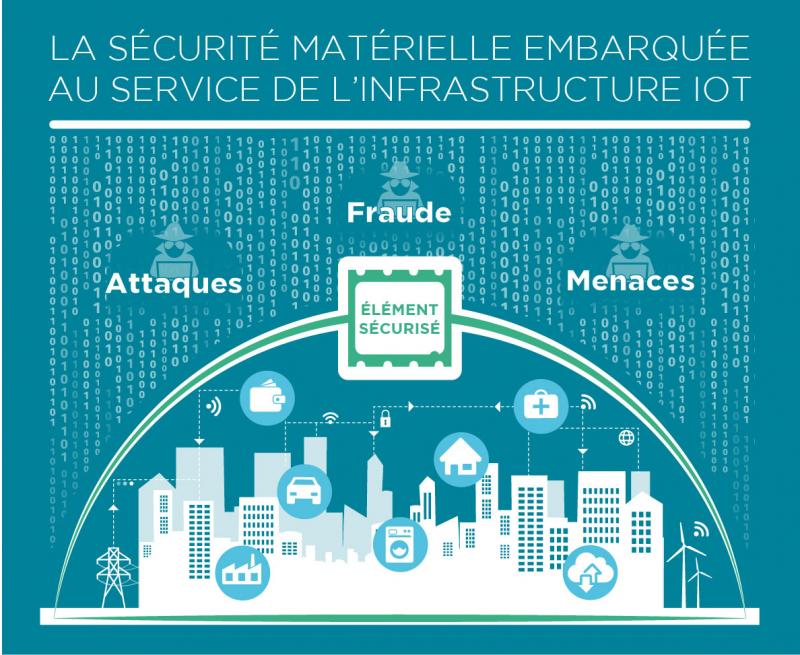

Maisons connectées, villes intelligentes, applications machine à machine (M2M) industrielles... L'Internet des Objets (IdO) est omniprésent et nécessite plus que jamais la mise en œuvre de principes de sécurité robustes à l'échelle mondiale.

En témoigne l’actualité récente : en octobre 2016, pour ne citer qu’un exemple, 80 grands sites Web américains ont été la cible de virulentes attaques par déni de service distribué (DDoS) visant plus particulièrement les objets connectés non sécurisés tels que les appareils photo. Cette vague d’incidents de cybersécurité a permis de tirer le signal d’alarme sur les problèmes de sécurité informatique posés par l’Internet des Objets.

Nicholas Vondrak, Directeur Marketing d’Amérique du Nord de Safran Identity & Security, a participé à la rédaction d’un livre blanc récemment publié par la Secure Technology Alliance (anciennement «Smart Card Alliance»), le premier d’une longue série d’ouvrages consacrés à la sécurisation des écosystèmes IdO. D’après la Secure Technology Alliance, « l’actualité a permis de mettre en évidence un besoin croissant et une opportunité de marché pour la sécurité matérielle embarquée des écosystèmes IdO » qui respecte à la fois les exigences de sécurité de chaque application IdO particulière tout en offrant des mécanismes efficaces d’authentification et de contrôle d’accès. L’Internet des Objets couvre de nombreux aspects de la sécurité : démarrage sécurisé, authentification de l’appareil, cryptage, communications sécurisées, transactions autorisées et gestion du cycle de vie. Mais c’est, sans aucun doute, la sécurité matérielle embarquée qui est la plus susceptible d’apporter des bénéfices notables aux environnements IdO soumis aux exigences de sécurité les plus rigoureuses – ceux-là mêmes qui exigent un niveau maximal de confidentialité, d’intégrité et de disponibilité, ainsi qu’une authentification et une autorisation des accès.

Grâce à leur expérience en développement de plateformes hautement sécurisées pour les secteurs du paiement et des télécommunications, la Secure Technology Alliance et ses sociétés affiliées sont les mieux placées pour relever les défis de sécurité de l’Internet des Objets. La sécurité embarquée, sous forme d’éléments sécurisés et de cartes eSIM, constitue un élément indéniable pour optimiser la sécurité des appareils connectés. Une fois combinée aux applications sécurisées, on peut procéder à la personnalisation de l’appareil et fournir un écosystème sécurisé.

Nicholas Vondrak

Cliquez ici pour télécharger le livre blanc dans son intégralité.